El ‘malware’ utilizado en esta campaña es conocido como Vidar, un infostealer que tiene varios años de existencia

Los cibercriminales han encontrado una nueva manera de aprovechar la popularidad de las herramientas de inteligencia artificial generativa para propagar malware y robar información. En este caso, han utilizado una falsa descarga de la popular aplicación de IA MidJourney como señuelo para infectar sistemas y sustraer datos sensibles.

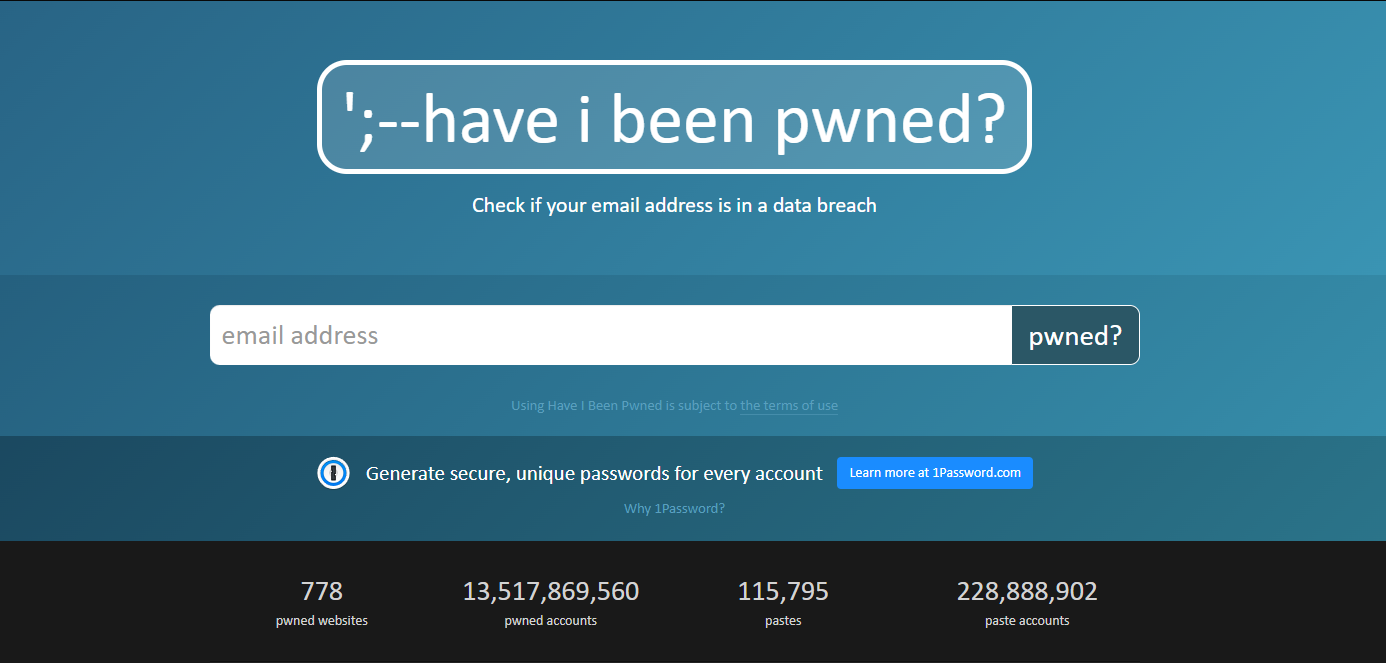

MidJourney, junto con otras herramientas de IA como Sora, DALL-E y ChatGPT, ha ganado mucha popularidad, lo que ha llevado a los delincuentes a explotar su nombre en campañas maliciosas. Recientemente, ESET ha detectado una campaña donde, a través de publicaciones en redes sociales, los usuarios son redirigidos a sitios web fraudulentos que se hacen pasar por oficiales. En estos sitios, se ofrece la descarga de un supuesto instalador de la herramienta de IA.

Un ejemplo reciente incluye una página web que invita a los usuarios a descargar un instalador para macOS. Sin embargo, en realidad, se descarga un archivo ejecutable (EXE) para sistemas Windows. Este tipo de inconsistencias son comunes en campañas de Malware-as-a-Service, donde los delincuentes venden paquetes de herramientas maliciosas a otros cibercriminales menos experimentados.

Análisis del ‘malware’

Al descargar el archivo ejecutable, ESET ha observado que su tamaño es considerablemente grande en comparación con muestras típicas de malware. Este aumento de tamaño es una técnica utilizada para dificultar los análisis estáticos de las soluciones de seguridad. Sin embargo, no es efectivo contra un análisis dinámico bien configurado, que revisa el funcionamiento del malware en tiempo real.

El análisis del malware muestra que su objetivo principal es el robo de información. El ejecutable malicioso carga varios procesos en el sistema, ejecuta comandos PowerShell y lleva a cabo diversas actividades maliciosas. Entre la información que puede robar se incluyen contraseñas almacenadas, datos bancarios, carteras de criptomonedas, historial de navegación y cookies de sesión de los navegadores.

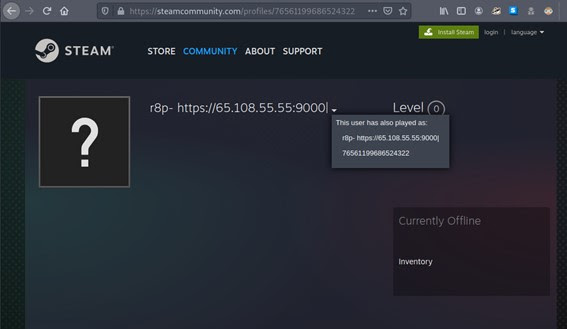

La información recopilada por el spyware se envía de vuelta a los delincuentes a través de tres servidores de mando y control (C2): un servidor controlado por los atacantes, un perfil en la plataforma de distribución de videojuegos Steam y un canal de Telegram.

El perfil de usuario en Steam usado por los delincuentes muestra un nombre aleatorio seguido de una dirección IP, la cual se cambia regularmente para modificar el servidor de mando y control. Este método es más sencillo para los atacantes, ya que no requiere un número de teléfono, a diferencia de Telegram, que también se utiliza ampliamente para enviar información robada.

El ‘malware’ Vidar

ESET ha afirmado que el malware utilizado en esta campaña es conocido como Vidar, un infostealer que tiene varios años de existencia. Vidar es un derivado del malware Arkei y se ha adaptado continuamente para satisfacer las necesidades de los cibercriminales, manteniéndose efectivo y fácil de utilizar.

Este caso destaca cómo los cibercriminales se adaptan rápidamente a las tendencias y herramientas populares para maximizar el impacto de sus campañas maliciosas. Los usuarios deben ser cautelosos y verificar siempre la autenticidad de las descargas para evitar caer en estas trampas.